- ホーム >

- 製品&ソリューション >

- 仮想デスクトップ >

- 今さら聞けない「ゼロトラスト」の基本

今さら聞けない「ゼロトラスト」の基本

1. 近年頻繁に耳にする「ゼロトラスト」とは一体何か?

近年、セキュリティの世界で「ゼロトラスト」という言葉を頻繁に耳にするようになりました。現在セキュリティベンダー各社はこぞって自社製品を「ゼロトラスト対応」と謳い、メディアの記事もセキュリティのトピックを取り上げる際は必ずといっていいほどゼロトラストというキーワードを前面に打ち出しています。

一方、これだけゼロトラストという言葉が流布しても、今もなおその正確な意味をきちんと理解できていない人も少なくないようです。中には、「どうせIT業界が仕掛けた新たなバズワードなんだろう」と斜に構えて受け止めている方もいるかもしれません。しかしゼロトラストは決して一過性のバズワードなどではなく、来るべき「Withコロナ」「ニューノーマル」の時代におけるICTの在り方を考える上で、とても貴重な示唆を与えてくれるコンセプトなのです。

ゼロトラストという言葉をその字義通りにとらえると「トラスト(信頼)がゼロ」、つまり「何も信頼しない」という意味になります。ここでいう「信頼」とは、「システムに対するユーザーのアクセスを無条件に信頼するかどうか」という意味になります。

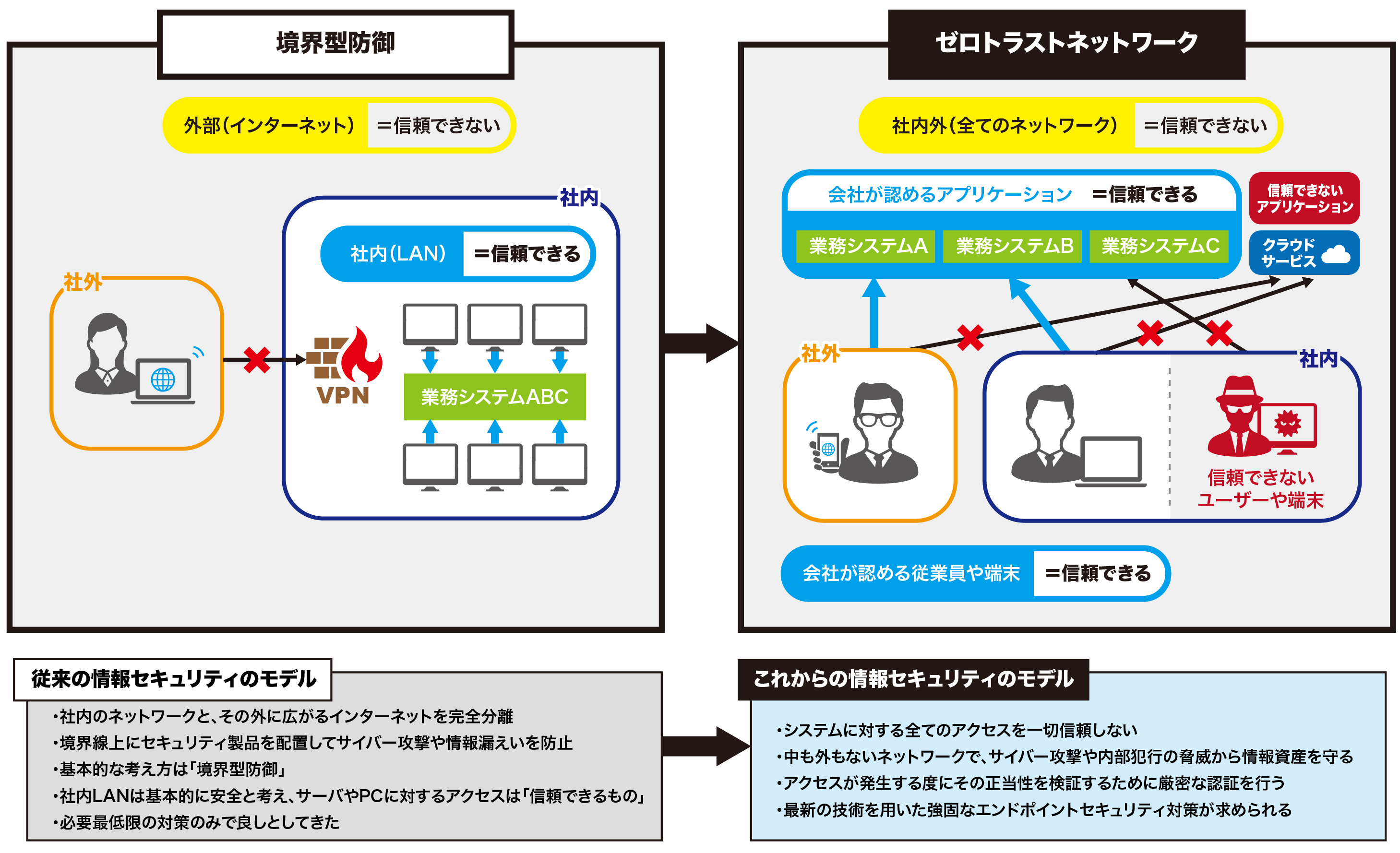

従来の情報セキュリティのモデルは、社内のネットワークと、その外に広がるインターネットとを完全に分離し、その境界線上にファイアウォールやプロキシなどのセキュリティ製品を配置して外部からのサイバー攻撃や内部からの情報漏えいをシャットアウトするという考え方に基づいていました。こうしたセキュリティモデルは「境界型防御」と呼ばれ、長らく情報セキュリティの基本的な考え方とされてきました。

この境界型防御においては、外部の脅威から守られている社内ネットワークは基本的に安全なはずなので、そこに配置されたサーバやPCに対するアクセスも基本的には「信頼できるもの」と見なし、必要最低限の対策のみで良しとしてきました。

一方、これだけゼロトラストという言葉が流布しても、今もなおその正確な意味をきちんと理解できていない人も少なくないようです。中には、「どうせIT業界が仕掛けた新たなバズワードなんだろう」と斜に構えて受け止めている方もいるかもしれません。しかしゼロトラストは決して一過性のバズワードなどではなく、来るべき「Withコロナ」「ニューノーマル」の時代におけるICTの在り方を考える上で、とても貴重な示唆を与えてくれるコンセプトなのです。

ゼロトラストという言葉をその字義通りにとらえると「トラスト(信頼)がゼロ」、つまり「何も信頼しない」という意味になります。ここでいう「信頼」とは、「システムに対するユーザーのアクセスを無条件に信頼するかどうか」という意味になります。

従来の情報セキュリティのモデルは、社内のネットワークと、その外に広がるインターネットとを完全に分離し、その境界線上にファイアウォールやプロキシなどのセキュリティ製品を配置して外部からのサイバー攻撃や内部からの情報漏えいをシャットアウトするという考え方に基づいていました。こうしたセキュリティモデルは「境界型防御」と呼ばれ、長らく情報セキュリティの基本的な考え方とされてきました。

この境界型防御においては、外部の脅威から守られている社内ネットワークは基本的に安全なはずなので、そこに配置されたサーバやPCに対するアクセスも基本的には「信頼できるもの」と見なし、必要最低限の対策のみで良しとしてきました。

2. なぜ今ゼロトラストが必要とされているのか?

しかしここに来て、これまでの境界型防御のやり方が通用しないケースが増えてきました。その背景には、クラウドサービスとモバイルデバイスの急速な普及があります。

クラウドサービスは今やコンシューマ向けサービスだけではなく、Microsoft 365やSalesforce.com、Google Workspaceなどに代表されるビジネス向けクラウドサービスが広く普及し、多くの企業で当たり前のように使われるようになりました。このことは、企業システムとそのセキュリティ対策の在り方に大きな課題を突き付けることになりました。

先ほども説明したように、従来のビジネスアプリケーションはインターネット上の脅威から境界型防御によって守られた社内ネットワークの中に配置されていたため、必要最低限のセキュリティ対策のみで事足りていました。しかしこれがクラウドサービスになると、重要な情報資産がインターネット上に配置され、外部からの脅威に直接さらされることになるためセキュリティリスクが格段に高くなります。

またスマートフォンやタブレット端末が普及し、ビジネスシーンにおける利用もすっかり当たり前になった今日では、ビジネスアプリケーションを利用する際も社内ネットワークの中に配置されたPC端末だけでなく、社外環境からスマートフォンやタブレット端末を使ってアプリケーションにアクセスする場面も増えてきました。場合によっては社外環境からインターネットを通じてクラウドサービスに直接アクセスすることになり、こうなると今まで頼ってきた境界型防御はまったく意味をなさなくなります。

もちろん、社外からクラウドサービスにアクセスする際も、必ず社内ネットワークにいったんVPN接続し、そこから境界型防御を経由して再びインターネットに出ていくようにすれば、一定のセキュリティレベルは担保できます。事実、こうしたネットワーク構成を採用する企業は多いのですが、もし社外から社内ネットワークへのアクセスが急増するとVPN機器の性能が足りなくなってしまい、アクセス速度が低下したり接続が不安定になるといった問題が発生します。

実際のところ、コロナ禍対応のために急遽テレワークを導入した企業の多くがこの課題に直面しました。大半の社員が一気に在宅勤務体制へと移行し、自宅からVPNを通じて社内ネットワークにアクセスするようになったところ、VPN機器の処理負荷があっという間に限界に達してしまい、ネットワークの速度や安定性が大幅に低下してしまうケースが相次ぎました。加えて、VPNの利用が世界中で急増したため、その脆弱性を突いたサイバー攻撃が多発し、実際に多くの被害が発生する事態を招いてしまいました。

VPN接続の認証を一度パスすると、社内ネットワークの広範なリソースに対するアクセス権限を手に入れます。従って、サイバー犯罪者が正規ユーザーになりすましてVPN経由で社内ネットワークに侵入すると、大きな被害が発生する可能性があります。またたとえ正規ユーザーであっても、適切なアクセス権限が付与されていないと本来は利用できないはずの業務システムにアクセスできてしまうことになり、内部犯行につながる危険性もあります。従って社外のクラウドサービスだけでなく、社内のシステムに対するアクセス権限も新たな方法で管理する必要性が出てきました。

クラウドサービスは今やコンシューマ向けサービスだけではなく、Microsoft 365やSalesforce.com、Google Workspaceなどに代表されるビジネス向けクラウドサービスが広く普及し、多くの企業で当たり前のように使われるようになりました。このことは、企業システムとそのセキュリティ対策の在り方に大きな課題を突き付けることになりました。

先ほども説明したように、従来のビジネスアプリケーションはインターネット上の脅威から境界型防御によって守られた社内ネットワークの中に配置されていたため、必要最低限のセキュリティ対策のみで事足りていました。しかしこれがクラウドサービスになると、重要な情報資産がインターネット上に配置され、外部からの脅威に直接さらされることになるためセキュリティリスクが格段に高くなります。

またスマートフォンやタブレット端末が普及し、ビジネスシーンにおける利用もすっかり当たり前になった今日では、ビジネスアプリケーションを利用する際も社内ネットワークの中に配置されたPC端末だけでなく、社外環境からスマートフォンやタブレット端末を使ってアプリケーションにアクセスする場面も増えてきました。場合によっては社外環境からインターネットを通じてクラウドサービスに直接アクセスすることになり、こうなると今まで頼ってきた境界型防御はまったく意味をなさなくなります。

もちろん、社外からクラウドサービスにアクセスする際も、必ず社内ネットワークにいったんVPN接続し、そこから境界型防御を経由して再びインターネットに出ていくようにすれば、一定のセキュリティレベルは担保できます。事実、こうしたネットワーク構成を採用する企業は多いのですが、もし社外から社内ネットワークへのアクセスが急増するとVPN機器の性能が足りなくなってしまい、アクセス速度が低下したり接続が不安定になるといった問題が発生します。

実際のところ、コロナ禍対応のために急遽テレワークを導入した企業の多くがこの課題に直面しました。大半の社員が一気に在宅勤務体制へと移行し、自宅からVPNを通じて社内ネットワークにアクセスするようになったところ、VPN機器の処理負荷があっという間に限界に達してしまい、ネットワークの速度や安定性が大幅に低下してしまうケースが相次ぎました。加えて、VPNの利用が世界中で急増したため、その脆弱性を突いたサイバー攻撃が多発し、実際に多くの被害が発生する事態を招いてしまいました。

VPN接続の認証を一度パスすると、社内ネットワークの広範なリソースに対するアクセス権限を手に入れます。従って、サイバー犯罪者が正規ユーザーになりすましてVPN経由で社内ネットワークに侵入すると、大きな被害が発生する可能性があります。またたとえ正規ユーザーであっても、適切なアクセス権限が付与されていないと本来は利用できないはずの業務システムにアクセスできてしまうことになり、内部犯行につながる危険性もあります。従って社外のクラウドサービスだけでなく、社内のシステムに対するアクセス権限も新たな方法で管理する必要性が出てきました。

3. ゼロトラストを実現するために必要なこととは?

こうしたことから、ネットワークを「中と外」に二分する境界型防御の考え方は、徐々に有効性を失ってきています。その代わり求められるようになってきたのが、中も外もない「オープンでフラットなネットワーク」において、サイバー攻撃や内部犯行の脅威から自社の情報資産を守ることができる対策です。これを考える上で有効だと目されているのが、冒頭で紹介したゼロトラストなのです。

クラウドサービスに置かれた自社の情報資産とインターネットとの間には、境界型防御のような仕組みは介在しておらず、直接インターネットからのアクセスに晒されているため、これらのアクセスをうかつに信頼するわけにはいきません。むしろすべてのアクセスを一切信頼せず(ゼロトラスト)、アクセスが発生する度にその正当性を検証するために厳密な認証を行い、アクセス制御もきめ細かく行う必要があります。認証の方法も、従来のようなユーザーID/パスワードによる認証だけでは十分な安全性を確保できません。そこで、生体認証やデバイス認証、ワンタイムパスワードなどを用いた多要素認証の仕組みが求められてきます。

こうしてアプリケーションに対する認証やアクセスを強化すると同時に、クライアント端末のセキュリティ対策もあわせて強化する必要があります。クライアント端末はオープンなインターネット環境に直接つながることになるため、境界型防御に守られている環境と比較するとサイバー攻撃の脅威に直接さらされるリスクが格段に高まります。そのため、従来のようなアンチウイルス対策だけでなく、最新の技術を用いた強固なエンドポイントセキュリティ対策が求められます。

またテレワーク環境においては、社員は自宅など物理的に離れた場所に散在して働くようになるため、テレワーク導入以前と比べるとITガバナンスがどうしても効きにくくなります。そのため、端末からの不正な情報持ち出しを防いだり牽制するための施策や、許可されていないITサービスを勝手に使ってしまう「シャドーIT」への対策も必要になってくるでしょう。

クラウドサービスに置かれた自社の情報資産とインターネットとの間には、境界型防御のような仕組みは介在しておらず、直接インターネットからのアクセスに晒されているため、これらのアクセスをうかつに信頼するわけにはいきません。むしろすべてのアクセスを一切信頼せず(ゼロトラスト)、アクセスが発生する度にその正当性を検証するために厳密な認証を行い、アクセス制御もきめ細かく行う必要があります。認証の方法も、従来のようなユーザーID/パスワードによる認証だけでは十分な安全性を確保できません。そこで、生体認証やデバイス認証、ワンタイムパスワードなどを用いた多要素認証の仕組みが求められてきます。

こうしてアプリケーションに対する認証やアクセスを強化すると同時に、クライアント端末のセキュリティ対策もあわせて強化する必要があります。クライアント端末はオープンなインターネット環境に直接つながることになるため、境界型防御に守られている環境と比較するとサイバー攻撃の脅威に直接さらされるリスクが格段に高まります。そのため、従来のようなアンチウイルス対策だけでなく、最新の技術を用いた強固なエンドポイントセキュリティ対策が求められます。

またテレワーク環境においては、社員は自宅など物理的に離れた場所に散在して働くようになるため、テレワーク導入以前と比べるとITガバナンスがどうしても効きにくくなります。そのため、端末からの不正な情報持ち出しを防いだり牽制するための施策や、許可されていないITサービスを勝手に使ってしまう「シャドーIT」への対策も必要になってくるでしょう。

4. まとめ

以上で見てきたように、ゼロトラストのコンセプト自体は極めてシンプルなのですが、具体的にそれを実装するとなると認証やアクセス制御、暗号化、エンドポイントセキュリティ、ログ管理など、情報セキュリティのあらゆる領域において新たな取り組みが必要になります。とはいえ、これらを一気に導入しようと思っても膨大な手間やコストが掛かりますし、運用体制を整えるのも大変です。従ってまずは自社のセキュリティ対策の現状や抱えているリスクを可視化し、優先順位を付けた上で段階を踏みながらゼロトラスト実現に向けて取り組んでいくことをお勧めします。